Limit login Attemps introduce registros falsos para que te asustes y compres la versión Premium.

Para acceder a la parte de administración de un WordPress por defecto basta con añadir /wp-admin en la url de la página de inicio.

Por lo general, en cualquier web de WordPress te encontrarás una interfaz similar a esta:

Entonces ocurre que en la mayor parte de plataformas de WordPress se sabe directamente la URL para acceder. Como alguien con conocimientos y malas intenciones se pueda hacer con el usuario (y con plugins y temas no optimizados es bastante fácil y habitual verlos a la vista), solo necesitará la contraseña para acceder.

Por lo que hay un método sencillo y eficaz que en muchos casos permite acceder fácilmente al backend de la web. Este método se llama ataque por fuerza bruta, y consiste en emplear un bot que vaya probando infinitas variables de contraseñas hasta que de con la adecuada (normalmente ayudándose de diccionarios y listados con las contraseñas más comunes).

Debido a estos hechos, es bastante probable que alguna vez hayamos querido recurrir a plugins que o nos relocalizan el panel de acceso, o establecen un patron de tiempos de espera y hasta bloqueos por X intentos de acceder que se hacen en el panel.

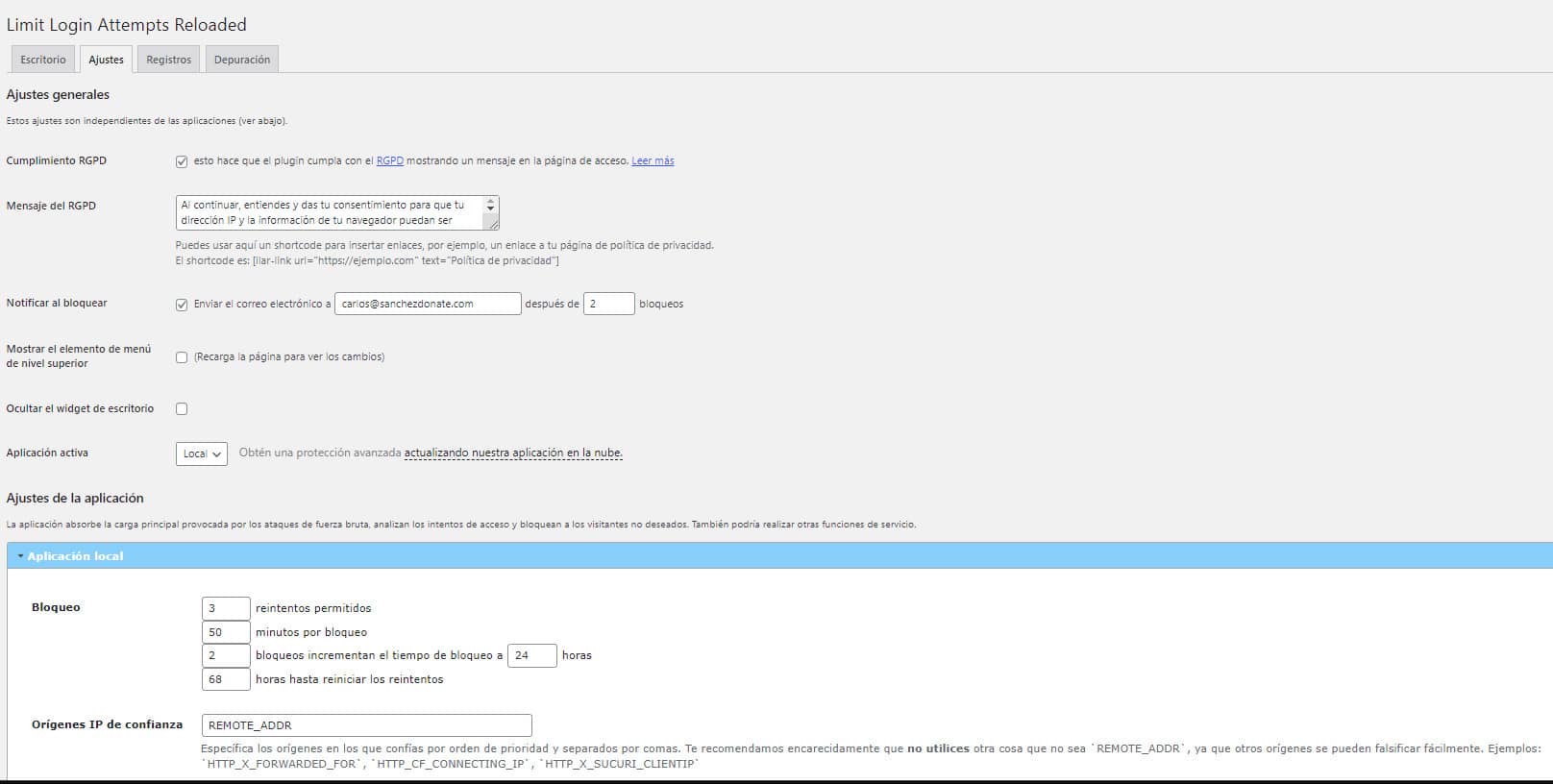

Uno de estos plugins es Limit Login Attemps Reloaded (NO PONGO ENLACE PORQUE NO LO RECOMIENDO, SIGUE LEYENDO Y TE EXPLICO POR QUÉ).

En principio parece un plugin bastante completo y versátil, donde si bien hay una versión premium con más configuraciones como las de evitar intentos de accesos por países, parece totalmente funcional, de hecho lo es y si pruebas a entrar las veces que configures sin éxito te bloquea (Como debe hacer).

En ocasiones al verlo instalado en distintos proyectos he podido observar picos inusuales de intentos de ataque en comparación con el tráfico habitual de la web, con lo conocida que es o con webs que ni si quiera están aún bien posicionadas en Google.

No obstante es posible que por medio de herramientas como Wappalizer, Builtwith o por buscadores de código como publicwww encuentres nuestro WordPress entre otros muchos para probar ataques de fuerza bruta por si hay suerte.

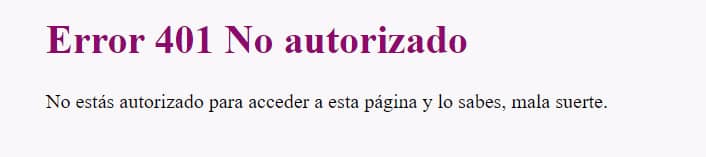

Como podéis observar en mi página de acceso, no tengo una forma de acceder convencional. Debido a que tiene más utilizaciones de cara a SEO (como para hacer páginas en la versión de prueba), haré un post paso a paso de cómo proteger por medio del servidor un directorio con contraseña.

Decidí hacer este tipo de implementación debido a varios factores.

Google reacciona a estos códigos de respuesta reduciendo el rastreo en estas zonas no indexándolo. Por lo que al final no gastará Crawl Budget y tampoco corremos riesgo de que lo indexe.

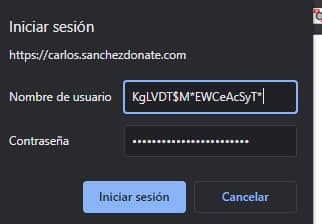

Nada es infranqueable, pero está claro que cuanta más protección tengas en tu web, menos atractiva de atacar resulta. En este caso para acceder, tendría que tener el bot de fuerza bruta una configuración extra y además pasar 2 usuarios y contraseñas. Además tanto el usuario y contraseña lo he generado de más de 18 caracteres con caracteres especiales (tanto usuario como contraseña):

Teniendo en cuenta la siguiente infografía, romper este usuario y contraseña, tanto el usuario como la contraseña costaría más de 438tn de años en averiguarlos. Teniendo en cuenta que necesitas combinar ambas a la vez, el número de años necesarios para romper esa seguridad es absurdo.

Por si fuera poco. Además durante este tiempo, también he capado el acceso a las que no son mis IP de confianza una vez aciertas la contraseña.

Por lo que sería remotamente absurdo que en el mismo día, siguiese teniendo intentos de acceso al panel de Worpress por medio del /wp-admin.

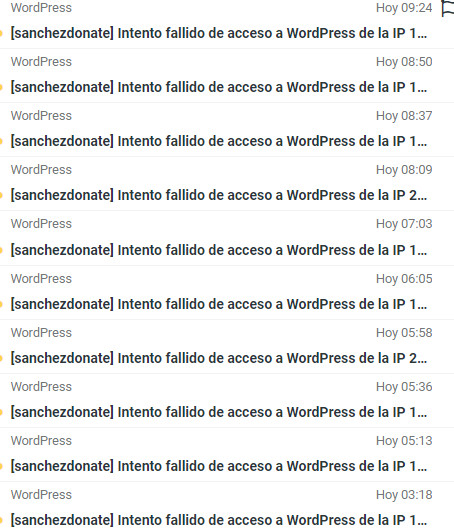

Sin embargo, Limit Login Attemps no opina lo mismo:

Además, curiosamente intentan acceder con el mismo nombre de usuario que tengo registrado en el WordPress (que, sin los caracteres especiales que les tengo añadidos por seguridad) y que no se pueden ver en todo el front ni tengo ningún plugin que comprometa dicha información.

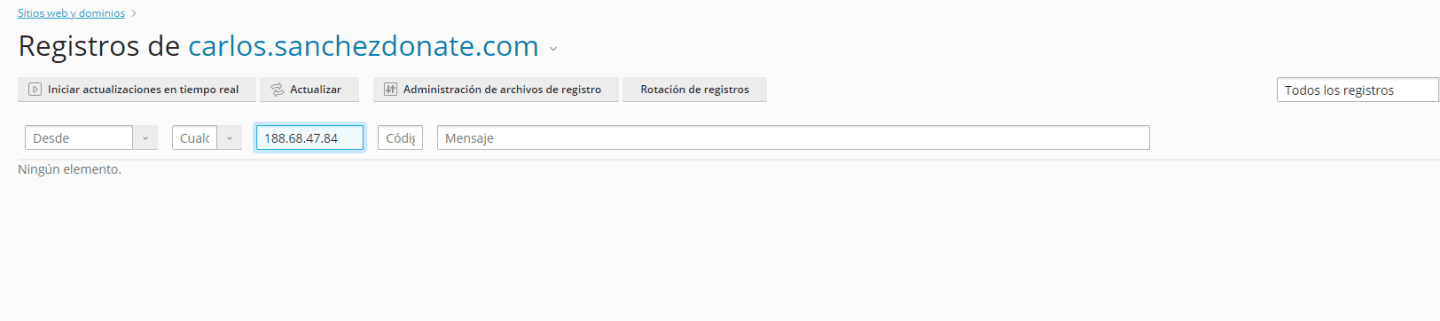

De hecho ni si quiera aparecen los registros, de esos supuestos usuarios que intentan acceder, que me ofrece esta herramienta en Logs:

Esta herramienta te registra intentos de ataque ficticios para asustar y que se pague la versión premium. Mejor no utilizar plugins de terceros para propósitos de seguridad debido a que estas herramientas puede utilizar técnicas agresivas aprovechando nuestro desconocimiento, intentando meter miedo para comprar versiones premium de productos que realmente no necesitamos.

Si queremos añadir un plus de seguridad, podemos proteger el directorio deseado (como /wp-admin) por medio del servidor. Que además debido al código de respuesta que genera, es seo-friendly.

https://pentestit.medium.com/brute-force-attacks-using-kali-linux-49e57bb89259

https://www.hackingarticles.in/multiple-ways-to-crack-wordpress-login/

Hivesystem.io

Te falta mi máster. Accede a una formación avanzada que te permitirá aplicar e implementar SEO en cualquier tipo de WEB

¡Accede al Máster de SEO Técnico!Si te ha gustado esta publicación, siempre me lo puedes agradecer dándome like en esta publicación de LinkedIn sobre este mismo artículo.